Contrast

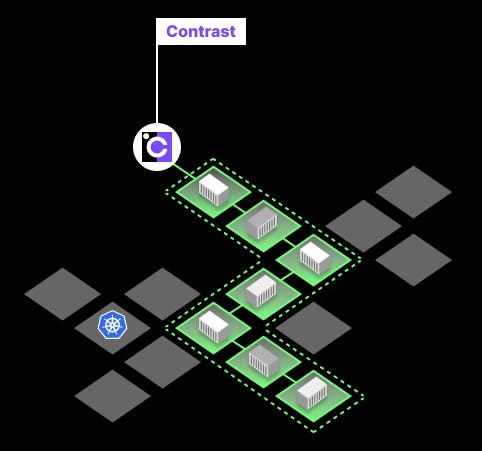

Contrast ermöglicht eine nahtlose Integration von Confidential Containern, die auf Kata Containern basieren, in beliebige (Managed) Kubernetes-Plattformen. Dabei wird eine zusätzliche Schicht für Confidential Computing hinzugefügt, ohne bestehende Workflows zu beeinträchtigen.

Container, die in Confidential Micro-VMs auf der Basis von AMD SEV und Intel TDX laufen. Alle Daten werden während der Verarbeitung verschlüsselt.

Contrast ist mit verwaltetem Kubernetes kompatibel und kann als Day-2-Operation in bestehenden Clustern installiert werden.

Contrast stellt eine umfassende Attestierung für Ihr gesamtes Deployment bereit, die nachweist, dass es den Vorgaben eines spezifischen Manifests entspricht.

Contrast sichert und verwaltet die Schlüssel Ihrer Container, stellt Zertifikate zur Verfügung und ermöglicht den Aufbau transparenter mTLS-Verbindungen zwischen diesen.

Contrast verbessert die Sicherheit von Anwendungen, indem es Container in Confidential Mikro-VMs ausführt, und schützt Daten mit Laufzeitverschlüsselung und Remote Attestation. So werden Integrität und Vertraulichkeit Ihrer Daten sichergestellt.

Einmal in Ihrem Kubernetes-Cluster installiert, fungiert Contrast als eine Isolierungsebene, die es erlaubt, Ihre Confidential Container nativ mit Kubernetes zu skalieren, ohne einen Mehraufwand für DevOps-Teams zu verursachen. So bleibt das Betriebsmodell – auch mit Managed Kubernetes – erhalten, während Contrast die Sicherheit und Integrität der Container sicherstellt. Auch Mandanten können in einem Kubernetes-Cluster getrennt werden, ohne physische Hardware zu benötigen.

Durch die Implementierung von Runtime Policies ermöglicht Contrast eine detaillierte Zugriffskontrolle, die besonders für Mehrparteien-Szenarien geeignet ist und Ihre Daten sogar vor dem Zugriff der eigenen Kubernetes-Administratoren schützt.

Contrast bietet eine benutzerfreundliche CLI und lässt sich innerhalb weniger Minuten in einem Kubernetes-Cluster für den Einsatz von Confidential Containern einrichten.

Die CLI generiert ein Manifest basierend auf Ihren Kubernetes-YAML-Dateien, welches anschließend vom internen Attestierungsdienst von Contrast durchgesetzt wird.

Nach der Einrichtung können Sie Ihre Anwendungen wie üblich über Kubernetes steuern. Contrast sichert dabei selbstständig die Integrität und Vertraulichkeit Ihrer Container sowie der gesamten verteilten Anwendung.

Contrast ermöglicht den sicheren Betrieb sensibler Anwendungen in der Cloud durch die Erstellung von Confidential Containern. Diese schützen Ihre Anwendungen vor unberechtigtem Zugriff und Bedrohungen, selbst in gemeinschaftlich genutzten Cloud-Umgebungen, und ermöglichen nachweisbare Sicherheit für Anwendungen und sensible Daten.

Für SaaS-Produkte erhöht Contrast die Vertrauenswürdigkeit, indem es ein Vertrauensmodell einführt, das Ihre Anwendungen klar von den Cloud-Service-Anbietern abgrenzt. Dies sichert die betriebliche Integrität und den Datenschutz. Zudem sorgt Contrast durch die kryptographische Verifizierung von Runtime Policies dafür, dass ausschließlich befugte Nutzer Zugang erhalten.

Die Einhaltung regulatorischer Anforderungen wird mit Contrast deutlich vereinfacht. Die Plattform ist so gestaltet, dass sie den Anforderungen von Normen wie der DSGVO und DORA gerecht wird. Auch die Anforderungen der Gematik an einen technischen Betreiberausschluss in der Telematikinfrastruktur mittels vertrauenswürdiger Ausführungsumgebungen (VAU) werden mit Contrast erfüllt. Contrast ermöglicht Unternehmen den einfachen Einsatz von Confidential Containern und erleichtert Compliance, indem es die sichere Verarbeitung sensibler Daten in der Cloud ermöglicht.

Erfahren Sie mehr über die Konzeptualisierung und technischen Details der All-in-One Confidential Containers-Plattform, einschließlich einer Demo, von unserem VP Product & Technology Moritz Eckert und Senior Software Engineer Paul Meyer.

Contrast ist ein Tool für Kunden, die Confidential Computing auf Basis von Intel TDX oder AMD SEV-SNP mit bestehenden (Managed) Kubernetes‑Angeboten nutzen möchten, ihre eigenen Administratoren von den Anwendungsdaten ausschließen wollen, Mandantentrennung in Kubernetes erreichen wollen oder Mehrparteien‑Szenarien abbilden müssen.

Wenn Sie eine Kubernetes‑native Control Plane für das Orchestrieren von Intel SGX‑Enklaven mit integrierter Attestierung, Schlüsselverwaltung und nahtloser Recovery-Funktion benötigen, ist unser Produkt MarbleRun die ideale Wahl.

Schicken Sie uns Ihre E-Mail oder senden Sie uns direkt Ihre Fragen.

The form failed to load. Please send an email to contact@edgeless.systems. Loading likely fails because you are using privacy settings or ad blocks.

Was sind die Infrastrukturanforderungen? Kann Contrast auf Bare Metal laufen?

Welche Cloud-Plattformen und Kubernetes-Distributionen werden von Contrast unterstützt?

Contrast Source Code ist auf GitHub – wie ist das Geschäftsmodell?

Was ist der Unterschied zwischen Contrast und Constellation? Wann sollte ich welches Produkt verwenden?

Muss ich meine Anwendung anpassen?

Kann ich Contrast mit Kubernetes-Tools wie Helm, GitOps sowie Sicherheits-, Logging- oder Monitoring-Tools verwenden?